|

4000156919 |

來(lái)源:巨靈鳥軟件 作者:進(jìn)銷存軟件 發(fā)布:2014/6/22 瀏覽次數(shù):5658

Internet Security and Acceleration(簡(jiǎn)稱ISA)Server是Microsoft推出的集防火墻、代理服務(wù)器于一身的服務(wù)器端軟件,它同時(shí)有代理服務(wù)器(代理客戶端共享上網(wǎng))、防火墻(安全連接Internet、安全發(fā)布網(wǎng)絡(luò)內(nèi)各項(xiàng)服務(wù)如Web、FTP、E-mail到Internet上、提供安全的VPN連接)功能。ISA Server的代理服務(wù)器中的“緩存”功能是業(yè)界最好、速度最快的,許多大型公司都使用ISA Server中的代理服務(wù)器功能作為緩存服務(wù)器。巨靈鳥公司的內(nèi)部就是使用ISA SERVER2006。

1 ISA Server功能概述

Microsoft Internet Security and Acceleration (ISA) Server 2006是可擴(kuò)展的企業(yè)防火墻和Web緩存服務(wù)器,它構(gòu)建在Microsoft Windows Server 2003和Windows 2000 Server操作系統(tǒng)安全、管理和目錄上,以實(shí)現(xiàn)基于策略的訪問(wèn)控制、加速和網(wǎng)際管理。

當(dāng)企業(yè)網(wǎng)絡(luò)接入Internet時(shí),Internet為組織提供與客戶、合作伙伴和員工連接的機(jī)會(huì)。這種機(jī)會(huì)的存在,同時(shí)也帶來(lái)了與安全、性能和可管理性等有關(guān)的風(fēng)險(xiǎn)和問(wèn)題。ISA Server旨在滿足當(dāng)前通過(guò)Internet開(kāi)展業(yè)務(wù)的公司的需要。ISA Server提供了多層企業(yè)防火墻,來(lái)幫助防止網(wǎng)絡(luò)資源受到病毒、黑客的攻擊以及未經(jīng)授權(quán)的訪問(wèn)。ISA Server Web緩存使得組織可以通過(guò)從本地提供對(duì)象(而不是通過(guò)擁擠的Internet)來(lái)節(jié)省網(wǎng)絡(luò)帶寬并提高Web訪問(wèn)速度。

無(wú)論是部署成專用的組件還是集成式防火墻和緩存服務(wù)器,ISA Server都提供了有助于簡(jiǎn)化安全和訪問(wèn)管理的統(tǒng)一管理控制臺(tái)。ISA Server為Windows Server 2003和Windows 2000 Server平臺(tái)而構(gòu)建,它通過(guò)強(qiáng)大的集成式管理工具來(lái)提供安全而快速的Internet連接性。

ISA Server 的版本包括ISA Server 2000、ISA Server 2004、ISA Server 2006,當(dāng)前最新版本是ISA Server 2006。ISA Server提供了“代理服務(wù)器”、“緩存服務(wù)器”、“防火墻”等三個(gè)方面的功能。

1.1 代理服務(wù)器功能——提供安全性非常高的共享Internet服務(wù)

將網(wǎng)絡(luò)和用戶連接到Internet會(huì)引入安全性和效率問(wèn)題。ISA Server 2006為組織提供了在每個(gè)用戶的基礎(chǔ)上控制訪問(wèn)和監(jiān)視使用率的綜合能力。ISA Server保護(hù)網(wǎng)絡(luò)免受未經(jīng)授權(quán)的訪問(wèn)、執(zhí)行狀態(tài)篩選和檢查,并在防火墻或受保護(hù)的網(wǎng)絡(luò)受到攻擊時(shí)向管理員發(fā)出警報(bào)。

ISA Server是防火墻,通過(guò)數(shù)據(jù)包級(jí)別、電路級(jí)別和應(yīng)用程序級(jí)別的通訊篩選、狀態(tài)篩選和檢查、廣泛的網(wǎng)絡(luò)應(yīng)用程序支持、緊密地集成虛擬專用網(wǎng)絡(luò)(VPN)、系統(tǒng)堅(jiān)固、集成的入侵檢測(cè)、智能的第7層應(yīng)用程序篩選器、對(duì)所有客戶端的防火墻透明性、高級(jí)身份驗(yàn)證、安全的服務(wù)器發(fā)布等等增強(qiáng)安全性。ISA Server 2006 可實(shí)現(xiàn)下列功能:

·保護(hù)網(wǎng)絡(luò)免受未經(jīng)授權(quán)的訪問(wèn);

·保護(hù)Web和電子郵件服務(wù)器防御外來(lái)攻擊;

·檢查傳入和傳出的網(wǎng)絡(luò)通訊以確保安全性;

·接收可疑活動(dòng)警報(bào)。

1.2 加快Web訪問(wèn)速度——業(yè)界最好的緩存服務(wù)器

Internet 提高了組織的工作效率,但這是以內(nèi)容可訪問(wèn)、訪問(wèn)速度快且成本合理為前提的。ISA Server 2006 緩存通過(guò)提供本地緩存的Web內(nèi)容將性能瓶頸控制在最少,并節(jié)省網(wǎng)絡(luò)帶寬。ISA Server可實(shí)現(xiàn)下列功能:

·通過(guò)從Web緩存(而不是擁擠的Internet)提供對(duì)象來(lái)提高用戶的Web訪問(wèn)速度;

·通過(guò)減少鏈路上的網(wǎng)絡(luò)通訊來(lái)減少Internet帶寬成本;

·分布Web服務(wù)器內(nèi)容和電子商務(wù)應(yīng)用程序,從而有效地覆蓋了全世界的客戶并有效地控制了成本;

·從 ISA Server Web緩存中提供常用的Web內(nèi)容,并將節(jié)省出來(lái)的內(nèi)部網(wǎng)絡(luò)帶寬用于其他內(nèi)容請(qǐng)求。

1.3 虛擬專用網(wǎng)絡(luò)(VPN)支持——代理服務(wù)器、防火墻服務(wù)器與VPN服務(wù)器可以可以共存

ISA Server 2006 支持安全的虛擬專用網(wǎng)絡(luò) (VPN) 訪問(wèn),分支機(jī)構(gòu)或遠(yuǎn)程用戶可以通過(guò)這種類型的訪問(wèn)連接到公司網(wǎng)絡(luò)。ISA Server防火墻策略應(yīng)用于 VPN 連接,以控制 VPN 用戶可以訪問(wèn)的資源和協(xié)議。ISA Server 2006支持的功能在表11-1中列出。

表11-1 ISA Server 2006支持的VPN功能列表

|

功 能 |

描 述 |

| VPN 管理 | ISA Server包含一種完全集成的虛擬專用網(wǎng)絡(luò)機(jī)制,該機(jī)制基于 Microsoft Windows Server 2003 和 Windows 2000 Server 功能。 |

| 對(duì) VPN 的狀態(tài)篩選和檢查 | 由于 VPN 客戶端配置為獨(dú)立的網(wǎng)絡(luò),因此可以為 VPN 客戶端創(chuàng)建單獨(dú)的策略。防火墻策略引擎有差別地檢查來(lái)自 VPN 客戶端的請(qǐng)求,對(duì)這些請(qǐng)求進(jìn)行狀態(tài)篩選和檢查,并根據(jù)訪問(wèn)策略動(dòng)態(tài)地打開(kāi)連接。 |

| SecureNAT 客戶端支持連接到 ISA Server VPN 服務(wù)器的 VPN 客戶端 | ISA Server允許 SecureNAT 客戶端即便在客戶端系統(tǒng)上未安裝防火墻客戶端軟件的情況下也訪問(wèn) Internet,從而擴(kuò)展了 VPN 客戶端支持。還可以通過(guò)在 VPN SecureNAT 客戶端上強(qiáng)制實(shí)施基于用戶或組的防火墻策略來(lái)增強(qiáng)公司網(wǎng)絡(luò)的安全性。 |

| 通過(guò)站點(diǎn)到站點(diǎn)的 VPN 隧道進(jìn)行狀態(tài)篩選和檢查 | ISA Server針對(duì)通過(guò)站點(diǎn)到站點(diǎn)的 VPN 連接移動(dòng)的所有通訊引入了狀態(tài)篩選和檢查。可以控制資源,以便特定的主機(jī)或網(wǎng)絡(luò)能夠在對(duì)方進(jìn)行訪問(wèn)。基于用戶或組的訪問(wèn)策略可以用來(lái)精細(xì)地控制通過(guò)鏈路的資源利用。 |

| VPN 隔離控制 | 可以在獨(dú)立的網(wǎng)絡(luò)上隔離 VPN 客戶端,直到它們滿足預(yù)定義的一組安全要求。VPN 客戶端傳遞安全性測(cè)試是基于 VPN 客戶端防火墻策略的所允許的網(wǎng)絡(luò)訪問(wèn)。可以為未通過(guò)安全性測(cè)試的 VPN 客戶端提供有限的服務(wù)器訪問(wèn)權(quán)限,有利于滿足網(wǎng)絡(luò)安全需求。 |

| 對(duì)站點(diǎn)到站點(diǎn) VPN 鏈接的 IPSec 隧道模式支持 | ISA Server通過(guò)允許將 IPSec 隧道模式用作 VPN 協(xié)議來(lái)提供站點(diǎn)到站點(diǎn)的鏈接支持。IPSec 隧道模式支持大大地增強(qiáng)了 ISA Server與大量第三方 VPN 解決方案的互操作性。 |

| VPN 監(jiān)視和日志記錄 | 可以監(jiān)視 VPN 客戶端和遠(yuǎn)程 VPN 網(wǎng)絡(luò)的活動(dòng),就像監(jiān)視其他任何 ISA Server客戶端的活動(dòng)一樣。 |

1.4 安全發(fā)布服務(wù)器——將內(nèi)部網(wǎng)絡(luò)中的多臺(tái)服務(wù)器發(fā)布到Internet對(duì)外提供服務(wù)

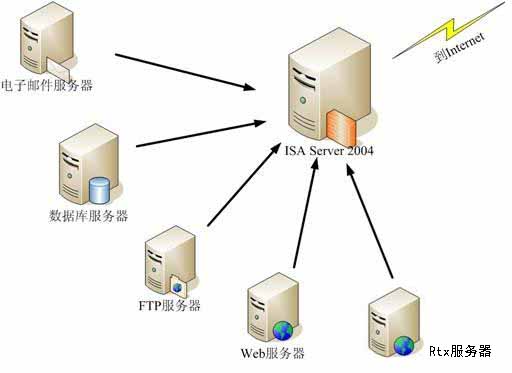

ISA Server 2006可以發(fā)布局域網(wǎng)內(nèi)的多臺(tái)服務(wù)器和多種服務(wù)到Internet,用來(lái)為Internet網(wǎng)絡(luò)上的用戶提供相應(yīng)的服務(wù)。ISA Server 2006可以用一個(gè)或多個(gè)指定的地址(公網(wǎng)地址)同時(shí)發(fā)布受ISA Server 2006保護(hù)的網(wǎng)絡(luò)內(nèi)的多臺(tái)服務(wù)器或多種服務(wù),ISA Server 2006可以真正發(fā)布安全的Web站點(diǎn),這些都是其他軟件或硬件防火墻所不能比擬的。圖11-1是使用ISA Server 2006發(fā)布服務(wù)器的一個(gè)例子,在以后的使用中,這種情況會(huì)很普遍

2 防火墻與代理服務(wù)器的基礎(chǔ)知識(shí)

本節(jié)將要講述一些代理服務(wù)器、防火墻、ISA Server 2006的相關(guān)知識(shí),這涉及到一些名詞或術(shù)語(yǔ),如內(nèi)網(wǎng)、外網(wǎng)、公網(wǎng)、私網(wǎng)、合法IP、端口、映射、代理、NAT、轉(zhuǎn)發(fā)等。

許多人覺(jué)得代理服務(wù)器很難配置,也有人認(rèn)為很簡(jiǎn)單,也有一些人不明白,為什么要用代理服務(wù)器。而對(duì)于防火墻,大多數(shù)人認(rèn)為安裝了防火墻,網(wǎng)絡(luò)就安全了,至于為什么安全、怎么安全就說(shuō)不清了。還有一些人認(rèn)為防火墻要比代理服務(wù)器“復(fù)雜”,因?yàn)榫W(wǎng)絡(luò)出口配置了防火墻后,有些網(wǎng)絡(luò)服務(wù)或通訊(如QQ、BT等)會(huì)出現(xiàn)一些問(wèn)題。要解決這些問(wèn)題,需要了解上網(wǎng)或網(wǎng)絡(luò)通訊的實(shí)質(zhì),也就需要了解下面這些名詞及來(lái)歷。

2.1 網(wǎng)絡(luò)服務(wù)與端口的關(guān)系

對(duì)于Internet、Intranet或單位局域網(wǎng)(LAN)來(lái)說(shuō),一臺(tái)計(jì)算機(jī)要想為其他計(jì)算機(jī)提供“服務(wù)”,例如把這臺(tái)計(jì)算機(jī)作為打印共享服務(wù)器,除了要在這臺(tái)計(jì)算機(jī)上安裝“硬件”打印機(jī)外,還要開(kāi)啟“打印服務(wù)”這一功能。提供不同的“服務(wù)”,需要開(kāi)啟與之相應(yīng)的“服務(wù)功能”,而“服務(wù)”和“服務(wù)功能”或“服務(wù)功能的實(shí)現(xiàn)”,是由安裝在計(jì)算機(jī)(或稱為服務(wù)器的計(jì)算機(jī))上的操作系統(tǒng)和應(yīng)用程序軟件來(lái)提供的。換句話說(shuō),一臺(tái)計(jì)算機(jī)要為外部提供WWW瀏覽服務(wù),則需要在這臺(tái)計(jì)算機(jī)上安裝能提供WWW瀏覽的“服務(wù)器端軟件”。在網(wǎng)絡(luò)中,每一項(xiàng)功能(或服務(wù))都是由安裝在計(jì)算機(jī)上的操作系統(tǒng)(系統(tǒng)軟件)和運(yùn)行在操作系統(tǒng)之上的應(yīng)用程序(稱為服務(wù)軟件)來(lái)提供的。這是從“系統(tǒng)級(jí)”應(yīng)用來(lái)說(shuō)的,而對(duì)于目前的基于TCP/IP的網(wǎng)絡(luò)來(lái)說(shuō),用來(lái)提供各種服務(wù)的計(jì)算機(jī)來(lái)說(shuō),為了方便網(wǎng)絡(luò)上(包括LAN、Intranet、Internet)的其他用戶(通常是一些計(jì)算機(jī))來(lái)訪問(wèn)或使用這些服務(wù),都需要提供服務(wù)的地址,具體的說(shuō),就是需要TCP/IP地址、協(xié)議(TCP或UDP)、端口號(hào)這三部分內(nèi)容。

當(dāng)一臺(tái)計(jì)算機(jī)(稱為A)訪問(wèn)另一臺(tái)計(jì)算機(jī)(稱為B)提供的服務(wù)時(shí),這兩臺(tái)計(jì)算機(jī)(A與B)需要建立一個(gè)連接。建立連接時(shí),A計(jì)算機(jī)使用一個(gè)隨機(jī)端口與B計(jì)算機(jī)提供服務(wù)的端口建立一個(gè)連接,當(dāng)連接建立后,A與B之間就可以互相通訊(發(fā)送與接收數(shù)據(jù))。例如,A計(jì)算機(jī)的IP地址為202.206.203.229,B計(jì)算機(jī)的IP地址為202.206.192.227,A計(jì)算機(jī)訪問(wèn)B計(jì)算機(jī)提供的Web站點(diǎn),大家知道,默認(rèn)的Web站點(diǎn)為TCP協(xié)議的80端口。此時(shí),A計(jì)算機(jī)會(huì)從TCP的1024到65535之間選擇一個(gè)沒(méi)有使用的端口(假設(shè)這個(gè)端口為19876)與B計(jì)算機(jī)的TCP協(xié)議的80端口建立一個(gè)連接,當(dāng)連接建立成功后,A計(jì)算機(jī)就可以訪問(wèn)B提供的Web服務(wù)了。

每一項(xiàng)服務(wù),都有一個(gè)端口(或多個(gè)端口)與之對(duì)應(yīng),可以使用的端口號(hào)從1到65535之間選擇,系統(tǒng)服務(wù)通常使用1024以下的端口。使用哪個(gè)端口號(hào)提供服務(wù)都可以,但對(duì)于一些常見(jiàn)的服務(wù),通常使用一些固定的端口,例如Web服務(wù)使用TCP的80端口,F(xiàn)TP服務(wù)使用TCP的21端口,Windows終端服務(wù)使用TCP的3389端口等,要使用防火墻及代理服務(wù)器,首先要記住一些常見(jiàn)的端口號(hào),表11-2列出了常見(jiàn)服務(wù)及對(duì)應(yīng)的端口號(hào),請(qǐng)大家參考。

表11-2 常見(jiàn)服務(wù)與對(duì)應(yīng)端口號(hào)一覽表

【說(shuō)明】關(guān)于一些服務(wù)與協(xié)議的端口號(hào),在安裝ISA Server 2006后,可以參看“防火墻策略”頁(yè)中的“工具箱”選項(xiàng)卡中的“協(xié)議”頁(yè)。

使用默認(rèn)的端口號(hào),只是為了方便訪問(wèn)這些服務(wù),實(shí)際上,也可以不使用默認(rèn)的端口號(hào)而使用自定的端口號(hào),但要通知訪問(wèn)者。例如,Web站點(diǎn)通常使用TCP的80端口,如果使用80端口以外的號(hào)碼例如使用TCP的8001端口,則用戶在訪問(wèn)的時(shí)候,需要在IE瀏覽器中鍵入類似于http://www.xxx.yyy:8001之類格式,其中www.xxx.yyy是提供Web服務(wù)的計(jì)算機(jī)的域名或其IP地址,8001是對(duì)應(yīng)的Web服務(wù)的端口號(hào)。

2.2 TCP/IP地址的意義

對(duì)于TCP/IP地址,一般人都知道是由4個(gè)字節(jié)、32位長(zhǎng)的二進(jìn)制數(shù)字組成,通常還會(huì)常聽(tīng)到公網(wǎng)地址、私網(wǎng)地址、內(nèi)網(wǎng)、外網(wǎng)等名詞,那這些名詞代表什么意義呢?

通常所說(shuō)的私網(wǎng)地址,是指TCP/IP地址在10.0.0.1到10.255.255.254、172.16.0.1到172.31.255.254與192.168.0.1到192.168.255.254范圍以內(nèi)的地址。而所說(shuō)的公網(wǎng)地址,是指TCP/IP地址排除私網(wǎng)地址段與127.0.0.0地址段以后的地址段。合法IP,就是指公網(wǎng)網(wǎng)絡(luò)使用的IP地址,這些地址在Internet上是可以直接被訪問(wèn)的。

通常所說(shuō)的“內(nèi)網(wǎng)”是相對(duì)“外網(wǎng)”來(lái)說(shuō)的,通常指局域網(wǎng)或經(jīng)過(guò)防火墻保護(hù)的網(wǎng)絡(luò);而“外網(wǎng)”通常是指直接連接在Internet上的網(wǎng)絡(luò),或者指通過(guò)廣域鏈路連接企業(yè)內(nèi)部局域網(wǎng)以外的網(wǎng)絡(luò),或者指不受防火墻保護(hù)的、可以連接到外部網(wǎng)絡(luò)的網(wǎng)絡(luò)。

要想訪問(wèn)“公網(wǎng)”上的計(jì)算機(jī),必須有能直接連接到“公網(wǎng)”的設(shè)備并且有合法的IP地址,私網(wǎng)內(nèi)的計(jì)算機(jī)是不能直接訪問(wèn)公網(wǎng)的計(jì)算機(jī)(或設(shè)備)的。而“公網(wǎng)”上的設(shè)備也不能直接訪問(wèn)“私網(wǎng)”中的計(jì)算機(jī),或不能直接訪問(wèn)“私網(wǎng)”中的計(jì)算機(jī)提供的某項(xiàng)服務(wù)。可以這樣舉例,具有公網(wǎng)地址的計(jì)算機(jī)或設(shè)備,就像在主干路兩側(cè)的、具有門牌號(hào)的單位,通過(guò)主干路可以進(jìn)入這些有門牌號(hào)的單位。而一些沒(méi)有門牌號(hào)和沒(méi)有在主干路上的單位或村莊,是不能直接到達(dá)的。

2.3 代理與轉(zhuǎn)換

為什么使用代理服務(wù)器,估計(jì)大家都知道是為了解決IP地址的不足。但是大家要清楚一個(gè)問(wèn)題,通常所說(shuō)的“代理服務(wù)器”,有兩個(gè)方面的含義,或者說(shuō)有兩種功能。一個(gè)功能就是,代理服務(wù)器用于局域網(wǎng)內(nèi)計(jì)算機(jī)共享上網(wǎng),為局域網(wǎng)內(nèi)的計(jì)算機(jī)提供訪問(wèn)Internet各種服務(wù)的功能。另一個(gè)功能就是為已經(jīng)能上網(wǎng)的計(jì)算機(jī)提供“二次代理”功能。舉例來(lái)說(shuō),在教育網(wǎng)內(nèi)的網(wǎng)站,有許多資料與數(shù)據(jù),但教育網(wǎng)內(nèi)的服務(wù)器通常都加了限制,禁止教育網(wǎng)外的用戶使用或訪問(wèn),如果是通過(guò)公網(wǎng)(這里指不包括教育網(wǎng)IP地址段的公網(wǎng))訪問(wèn)教育網(wǎng)的服務(wù)器,是不能瀏覽這些資料的。這時(shí)候,就可以使用教育網(wǎng)內(nèi)提供的代理來(lái)訪問(wèn)教育網(wǎng)的服務(wù)器,這時(shí),通過(guò)公網(wǎng)訪問(wèn)的機(jī)器在教育網(wǎng)的服務(wù)器“看”來(lái),是其允許的教育網(wǎng)的IP地址在訪問(wèn),可以為其提供服務(wù)。對(duì)于這些“二次代理”的服務(wù)器來(lái)說(shuō),通常都要有“教育網(wǎng)”及“公網(wǎng)”的IP地址,“公網(wǎng)用戶”只是把“二次代理”服務(wù)器作為一個(gè)“跳板”來(lái)使用。或者這樣舉例,目前,從我國(guó)的臺(tái)灣是不允許直接坐飛機(jī)到北京的,如果坐飛機(jī)從臺(tái)灣到北京,可以先坐飛機(jī)從臺(tái)灣到香港或澳門,然后再?gòu)南愀刍虬拈T到北京。這里的香港或澳門就起到了代理服務(wù)器的作用。

用于局域網(wǎng)內(nèi)的代理服務(wù)器,有三種實(shí)現(xiàn)方式,分別為網(wǎng)關(guān)型(NAT)、代理型及代理軟件型,對(duì)于網(wǎng)關(guān)型和代理型,不需要在局域網(wǎng)內(nèi)的計(jì)算機(jī)上安裝軟件,而代理軟件型,需要在局域網(wǎng)內(nèi)的計(jì)算機(jī)上安裝代理服務(wù)器的客戶端軟件。網(wǎng)關(guān)型(NAT)型,也叫“網(wǎng)絡(luò)地址轉(zhuǎn)換”或“網(wǎng)絡(luò)地址翻譯”,只需要在局域網(wǎng)內(nèi)的計(jì)算機(jī)上正確設(shè)置網(wǎng)關(guān)地址即可,除此以外,不需要其他設(shè)置。代理型軟件,需要在訪問(wèn)Internet的軟件上如IE或Outlook上設(shè)置代理服務(wù)器的地址及端口(如果需要用戶名,還要一并設(shè)置,這取決于代理服務(wù)器軟件服務(wù)器端的設(shè)置與要求)。代理型軟件與代理軟件型,如果局域網(wǎng)內(nèi)的計(jì)算機(jī)與代理服務(wù)器不在同一網(wǎng)段,也要正確設(shè)置網(wǎng)關(guān)地址。

2.4 端口映射與端口轉(zhuǎn)發(fā)

端口映射與端口轉(zhuǎn)發(fā),用于發(fā)布防火墻內(nèi)部的服務(wù)器或者防火墻內(nèi)部的客戶端計(jì)算機(jī),有的路由器也有端口映射與端口轉(zhuǎn)發(fā)功能。端口映射與端口轉(zhuǎn)發(fā)實(shí)現(xiàn)的功能類似,但又不完全一樣。端口映射是將外網(wǎng)的一個(gè)端口完全映射給內(nèi)網(wǎng)一個(gè)地址的指定端口,而端口轉(zhuǎn)發(fā)是將發(fā)往外網(wǎng)的一個(gè)端口的通訊完全轉(zhuǎn)發(fā)給內(nèi)網(wǎng)一個(gè)地址的指定端口。端口映射可以實(shí)現(xiàn)外網(wǎng)到內(nèi)網(wǎng)和內(nèi)網(wǎng)到外網(wǎng)雙向的通訊,而映射轉(zhuǎn)發(fā)只能實(shí)現(xiàn)外網(wǎng)到內(nèi)網(wǎng)的單向通訊。

例如:一臺(tái)防火墻有兩個(gè)端口,一個(gè)端口用于外網(wǎng),設(shè)置的IP地址為202.206.197.229,另一個(gè)端口用于內(nèi)網(wǎng),設(shè)置的IP地址為172.23.1.20,一臺(tái)Web服務(wù)器放置在內(nèi)網(wǎng),其IP地址為172.22.100.100,如果想讓這臺(tái)服務(wù)器對(duì)外提供Web服務(wù),則可以在防火墻上將202.206.197.229的TCP的80端口映射到172.22.100.100的80端口,這樣,當(dāng)外網(wǎng)用戶訪問(wèn)202.206.197.229的Web服務(wù)時(shí),實(shí)際上訪問(wèn)的是內(nèi)網(wǎng)服務(wù)器上提供的服務(wù)。如果在內(nèi)網(wǎng)的172.22.100.100服務(wù)器上提供Web服務(wù)的端口不是80而是另外的端口如3333,則需要在防火墻上將TCP的80端口映射到內(nèi)網(wǎng)172.22.100.100的3333端口。

2.5 理解ISA Server 2006中的網(wǎng)絡(luò)

在安裝ISA Server 2006的計(jì)算機(jī)中,系統(tǒng)中的每塊網(wǎng)卡都連接一個(gè)網(wǎng)絡(luò)。

ISA Server 2006中的網(wǎng)絡(luò)分為“內(nèi)部”、“外部”、“本地主機(jī)”、“VPN客戶端”、“被隔離的VPN客戶端”,如果ISA Server 2006配置為“3向外圍網(wǎng)絡(luò)”,還將包括“外圍”網(wǎng)絡(luò),下面分別介紹。

(1) “內(nèi)部”,代表企業(yè)內(nèi)部局域網(wǎng),此網(wǎng)絡(luò)的地址范圍在ISA Server 2006安裝的過(guò)程中指定,并且在安裝以后可以更改。建議你總是通過(guò)添加適配器來(lái)添加內(nèi)部網(wǎng)絡(luò)地址。ISA防火墻認(rèn)為此默認(rèn)的內(nèi)部網(wǎng)絡(luò)來(lái)代表受信任的受保護(hù)的網(wǎng)絡(luò)。ISA防火墻的默認(rèn)防火墻策略會(huì)通過(guò)系統(tǒng)策略允許本地主機(jī)訪問(wèn)此內(nèi)部網(wǎng)絡(luò)上的資源,但是拒絕所有其他網(wǎng)絡(luò)到內(nèi)部網(wǎng)絡(luò)的訪問(wèn),您必須自行創(chuàng)建規(guī)則來(lái)允許到內(nèi)部網(wǎng)絡(luò)的訪問(wèn)。你不能刪除默認(rèn)內(nèi)部網(wǎng)絡(luò) 。

(2) “本地主機(jī)”,此網(wǎng)絡(luò)代表ISA防火墻本身計(jì)算機(jī),與ISA防火墻之間的所有通訊都被認(rèn)為是和本地主機(jī)網(wǎng)絡(luò)之間的通訊,你不能修改或刪除本地主機(jī)網(wǎng)絡(luò)。

(3) “外部”,指連接到Internet的網(wǎng)絡(luò),此網(wǎng)絡(luò)包含未明確包含在其他任何網(wǎng)絡(luò)中的所有IP地址,通常被視為不受信任的網(wǎng)絡(luò)。在剛結(jié)束ISA防火墻的安裝時(shí),外部網(wǎng)絡(luò)包含所有未包含在內(nèi)部網(wǎng)絡(luò)中的地址、本地主機(jī)網(wǎng)絡(luò)的IP地址(127.0.0.1)以及ISA防火墻上其他所有網(wǎng)絡(luò)適配器的IP地址。通常情況下,設(shè)置了“網(wǎng)關(guān)地址”的網(wǎng)卡被認(rèn)為“默認(rèn)的外部網(wǎng)絡(luò)”。

(4) “VPN 客戶端”,它代表通過(guò)VPN連接到ISA服務(wù)器的客戶端計(jì)算機(jī),由ISA防火墻動(dòng)態(tài)生成 ,不能刪除 VPN 客戶端網(wǎng)絡(luò)。

(5) “被隔離的VPN客戶端”,此網(wǎng)絡(luò)包含尚未解除隔離的VPN客戶端的地址,由ISA防火墻動(dòng)態(tài)生成 ,不能刪除被隔離的 VPN 客戶端網(wǎng)絡(luò)。

在通常情況下,ISA Server 2006包含上面的5部分網(wǎng)絡(luò),如果ISA Server被配置成“3向外圍網(wǎng)絡(luò)”,還包括“外圍”網(wǎng)絡(luò)。

“外圍”網(wǎng)絡(luò)也稱為DMZ(Demilitarized Zone)、第三區(qū)域和被篩選的子網(wǎng),DMZ是放置公共信息的最佳位置,這樣用戶、潛在用戶和外部訪問(wèn)者都可以直接獲得他們所需的關(guān)于公司的一些信息,而不用通過(guò)內(nèi)網(wǎng)。通常把公司中的機(jī)密的和私人的信息存放在內(nèi)網(wǎng)中,DMZ中的服務(wù)器不應(yīng)包含任何商業(yè)機(jī)密、資源代碼或是私人信息。DMZ服務(wù)器上的破壞最多只可能造成在你恢復(fù)服務(wù)器時(shí)的一段時(shí)間中斷服務(wù)。 目前許多的硬件防火墻都集成了DMZ接口。ISA Server 2006也可以在安裝三塊網(wǎng)卡(甚至三塊以上網(wǎng)卡)的情況下,配置成“3向外圍網(wǎng)絡(luò)”。

2.6 理解ISA Server2004的規(guī)則

在ISA Server 2006中定制的策略、規(guī)則,都是針對(duì)上一節(jié)中的各個(gè)網(wǎng)絡(luò)來(lái)定義和創(chuàng)建的。

在ISA Server 2006的防火墻策略中,主要包括“訪問(wèn)規(guī)則”和“服務(wù)器發(fā)布規(guī)則”。“訪問(wèn)規(guī)則”類似于“過(guò)濾”,就是允許使用指定的“協(xié)議”從規(guī)定的“源網(wǎng)絡(luò)”能訪問(wèn)“目的網(wǎng)絡(luò)”,而“服務(wù)器發(fā)布規(guī)則”類似于“映射”,指的是把允許使用指定的“協(xié)議”通過(guò)ISA Server 2006“轉(zhuǎn)發(fā)”給指定的“計(jì)算機(jī)”或“服務(wù)器”。從這點(diǎn)來(lái)看,“訪問(wèn)規(guī)則”象一個(gè)通道,允許經(jīng)過(guò)身份驗(yàn)證的人通過(guò),而“服務(wù)器發(fā)布規(guī)則”則象郵遞員送信,把他人寄給你的信送到你的單位傳達(dá)室,而由傳達(dá)室的負(fù)責(zé)人轉(zhuǎn)交給你。

在創(chuàng)建“訪問(wèn)規(guī)則”時(shí),通常是在“內(nèi)網(wǎng)”、“外網(wǎng)”、“本地主機(jī)”等ISA Server 2006定義的“網(wǎng)絡(luò)”之間,允許指定的“協(xié)議”通過(guò),如允許“內(nèi)網(wǎng)”的計(jì)算機(jī)能上網(wǎng),就是創(chuàng)建如下的一條訪問(wèn)規(guī)則:允許“內(nèi)網(wǎng)”使用“HTTP、DNS”協(xié)議訪問(wèn)“外部”。如果允許“內(nèi)網(wǎng)”的計(jì)算機(jī)能訪問(wèn)Internet上的FTP服務(wù)器,則是允許“內(nèi)網(wǎng)”的用戶使用FTP協(xié)議訪問(wèn)“外部”。

在創(chuàng)建”訪問(wèn)規(guī)則”時(shí),創(chuàng)建的規(guī)則包括“允許”和“禁止”,這很容易理解。“允許”就是允許指定的協(xié)議通過(guò),而“禁止”則是“不允許”指定的協(xié)議通過(guò)。

創(chuàng)建“服務(wù)器發(fā)布規(guī)則”時(shí),ISA Server 2006集成了“Web服務(wù)器發(fā)布規(guī)則”、“安全Web服務(wù)器發(fā)布規(guī)則”、“郵件服務(wù)器發(fā)布規(guī)則”,實(shí)際上,這些都與“服務(wù)器發(fā)布規(guī)則”相同,都是“端口映射”或“端口轉(zhuǎn)發(fā)”。在創(chuàng)建“服務(wù)器發(fā)布規(guī)則”時(shí),都是把對(duì)ISA Server 2006的指定”協(xié)議”(每種協(xié)議代表一種服務(wù))轉(zhuǎn)發(fā)到ISA Server 2006所保護(hù)的網(wǎng)絡(luò)中的一臺(tái)計(jì)算機(jī)(甚至ISA Server 2006本身,網(wǎng)絡(luò)名稱“本地主機(jī)”)。

例如:ISA Server 2006的“內(nèi)網(wǎng)”中有一臺(tái)Web服務(wù)器,需要把這臺(tái)Web服務(wù)器發(fā)布到Internet,則需要?jiǎng)?chuàng)建“服務(wù)器發(fā)布規(guī)則”,把內(nèi)網(wǎng)的這臺(tái)Web服務(wù)器安全發(fā)布到Internet。

2.7 理解ISA Server2004的客戶端

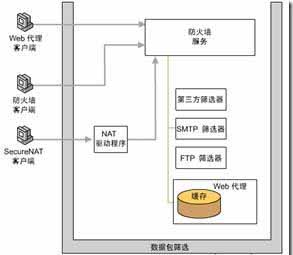

ISA Server 2006包括三種類型的客戶端,分別為“防火墻客戶端”、“SecureNAT客戶端”和“Web代理客戶端”,如圖11-2所示

圖11-2 ISA Server 2006的三種客戶端示意圖

下面介紹這三種客戶端的意義。

“防火墻客戶端”是已經(jīng)安裝并啟用防火墻客戶端軟件的計(jì)算機(jī)。來(lái)自防火墻客戶端的請(qǐng)求會(huì)定向到 ISA Server計(jì)算機(jī)上的防火墻服務(wù),以確定是否允許訪問(wèn)。此后,可以使用應(yīng)用程序篩選器和其他插件對(duì)這些請(qǐng)求進(jìn)行篩選。防火墻服務(wù)還可以緩存所請(qǐng)求的對(duì)象,或者從 ISA Server緩存提供對(duì)象。

“SecureNAT客戶端”是指尚未安裝防火墻客戶端軟件的計(jì)算機(jī)。來(lái)自 SecureNAT 客戶端的請(qǐng)求首先會(huì)定向到網(wǎng)絡(luò)地址轉(zhuǎn)換 (NAT) 驅(qū)動(dòng)程序。該驅(qū)動(dòng)程序?qū)⒂肐nternet上有效的全局 IP 地址替換 SecureNAT 客戶端的內(nèi)部 IP 地址。然后,該客戶端請(qǐng)求會(huì)定向到防火墻服務(wù),以確定是否允許訪問(wèn)。最后,可以使用應(yīng)用程序篩選器和其他擴(kuò)展組件對(duì)該請(qǐng)求進(jìn)行篩選。防火墻服務(wù)還可以緩存所請(qǐng)求的對(duì)象,或者從 ISA Server緩存提供對(duì)象。通常情況下,大多數(shù)的客戶端、以及將要使用ISA Server發(fā)布的服務(wù)器,都必須是“SecureNAT 客戶端”。

“Web代理客戶端”是指與CERN兼容的Web應(yīng)用程序。來(lái)自Web代理客戶端的請(qǐng)求會(huì)定向到 ISA Server計(jì)算機(jī)上的防火墻服務(wù),以確定是否允許訪問(wèn)。防火墻服務(wù)還可以緩存所請(qǐng)求的對(duì)象,或者從ISA服務(wù)器緩存提供對(duì)象。“防火墻客戶端”和“SecureNAT”客戶端必須是ISA Server“內(nèi)網(wǎng)”中的計(jì)算機(jī),而“Web代理客戶端”可以是Internet上的計(jì)算機(jī)。

無(wú)論客戶端的類型如何,當(dāng) ISA Server接收到 HTTP 請(qǐng)求時(shí),客戶端都被視為Web代理客戶端。即使是防火墻客戶端或 SecureNAT 客戶端發(fā)出HTTP請(qǐng)求,該客戶端仍然被視為Web代理客戶端。這對(duì)于驗(yàn)證該客戶端身份的方式具有特定的含義。

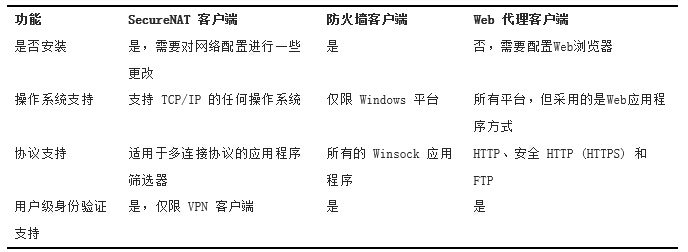

防火墻客戶端計(jì)算機(jī)和 SecureNAT 客戶端計(jì)算機(jī)都可以作為Web代理客戶端。如果將計(jì)算機(jī)上的Web應(yīng)用程序明確配置為使用 ISA Server,則所有Web請(qǐng)求將直接發(fā)送到防火墻服務(wù),包括 HTTP、FTP 和安全 HTTP (HTTPS)。防火墻服務(wù)將首先處理所有其他請(qǐng)求。表11-3對(duì)各種 ISA Server客戶端進(jìn)行了比較。

表11-3 ISA Server 2006各客戶端對(duì)比

來(lái)源:巨靈鳥 歡迎分享本文

上一個(gè)文章:技術(shù)一旦被用來(lái)作惡,究竟會(huì)有多可怕(一)

下一個(gè)文章:ISA Server2006防火墻部署配置(二)